O trojan foi localizado enquanto a Unit 42, unidade de pesquisa da Palo Alto Networks, investigava a atividade da associação cibercriminosa AridViper (também rastreado como Desert Falcon e APT-C-23). O grupo concentra seus ataques na Palestina, Egito e Turquia desde 2011, e estava ligado ao uso do malware.

Embora o PyMicropsia seja baseado em Python e esteja focado principalmente dispositivos Windows — por conta de um binário do sistema operacional gerado com o PyInstaller —, a equipe da Unit 42 também encontrou fragmentos de códigos que possibilitam o alcance do malware para outras plataformas.

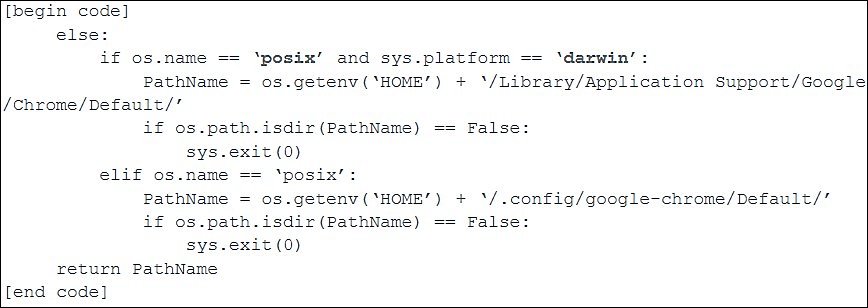

“O PyMicropsia foi projetado para atingir apenas os sistemas operacionais Windows, mas o código contém trechos interessantes de verificação de outros sistemas operacionais, como ‘posix’ ou ‘darwin’”, apontou a Unit 42.

Enquanto a interface POSIX permite níveis de compatibilidade entre os programas desenvolvidos para o Linux, o Darwin consiste em um software de código aberto que impulsiona os dispositivos macOS, iOS e tvOS. Isso seria um indício interessante de uma expansão de alvos do grupo, tendo em vista que o AridViper não costuma atacar estes sistemas operacionais.

No entanto, segundo a Unit 42, os códigos podem ter sido copiados e colados de “outros projetos” e não significa que seriam usados em dispositivos Linux e macOS.

Potencial do PyMicropsia

Ao analisar dispositivos e transmissões de dados comprometidos pelo trojan, a Unit 42 fez um levantamento da potencialidade nociva do PyMicropsia.

De acordo com a análise da equipe, o malware pode:

- Fazer upload de arquivos

- Fazer downloads e executar comandos por transmissões de dados

- Roubar credenciais de browsers, limpar históricos de navegação e de perfis

- Fazer capturas de tela

- Keylogging (registrar as teclas pressionadas pelo usuário)

- Compactar arquivos RAR para informações roubadas

- Coletar informações de processos e excluí-los

- Coletar arquivos de listagem de informações

- Excluir arquivos

- Reinicializar a máquina

- Coletar arquivos .ost do Outlook, bem como desabilitar os processos da ferramenta

- Excluir, criar, compactar e filtrar arquivos e pastas

- Coletar informações de unidades USB

- Gravar áudios

- Executar comandos

Por essas e outras, é preciso ficar atento ao receber arquivos e garantir a proteção de seu dispositivo.

Novas versões do PyMicropsia e do Micropsia devem surgir, tendo em vista o padrão do malware em buscar novas formas para contornar as defesas de seus alvos. É bom estar preparado.

Via: Bleeping Computer